TL;DR: HTTPS is niet zo onbreekbaar als we dachten

Voor degenen die hun technieuws graag in hapklare brokken krijgen:

- Rowhammer-aanvallen kunnen fysieke eigenschappen van DRAM uitbuiten om bits om te draaien

- Zelfs ECC-geheugen, ooit beschouwd als een solide verdediging, kan kwetsbaar zijn

- Cloudomgevingen lopen bijzonder risico vanwege gedeelde hardware

- HTTPS-encryptiesleutels kunnen worden gecompromitteerd, wat kan leiden tot datalekken

Laten we nu dieper in dit digitale konijnenhol duiken.

Rowhammer 101: Wanneer bits op hol slaan

Eerst even dit: wat is Rowhammer eigenlijk? Nee, het is niet de minder indrukwekkende neef van Thor. Het is een hardwarekwetsbaarheid die de fysieke indeling van DRAM uitbuit om bitflips in aangrenzende geheugenrijen te veroorzaken. Simpel gezegd, het is alsof je herhaaldelijk een deur in een oud huis dichtslaat totdat de fotolijsten aan de nabijgelegen muren eraf vallen.

Hier is een snelle visualisatie van hoe Rowhammer werkt:

Normaal DRAM: Rowhammer-aanval:

[0][0][0][0] [0][1][1][0]

[0][1][0][1] -> [0][1][0][1]

[1][0][1][0] [1][0][1][0]

[0][0][0][1] [0][1][0][1]

Ziet u die omgedraaide bits? Daar begint de chaos.

ECC-geheugen: De valse schijn van veiligheid

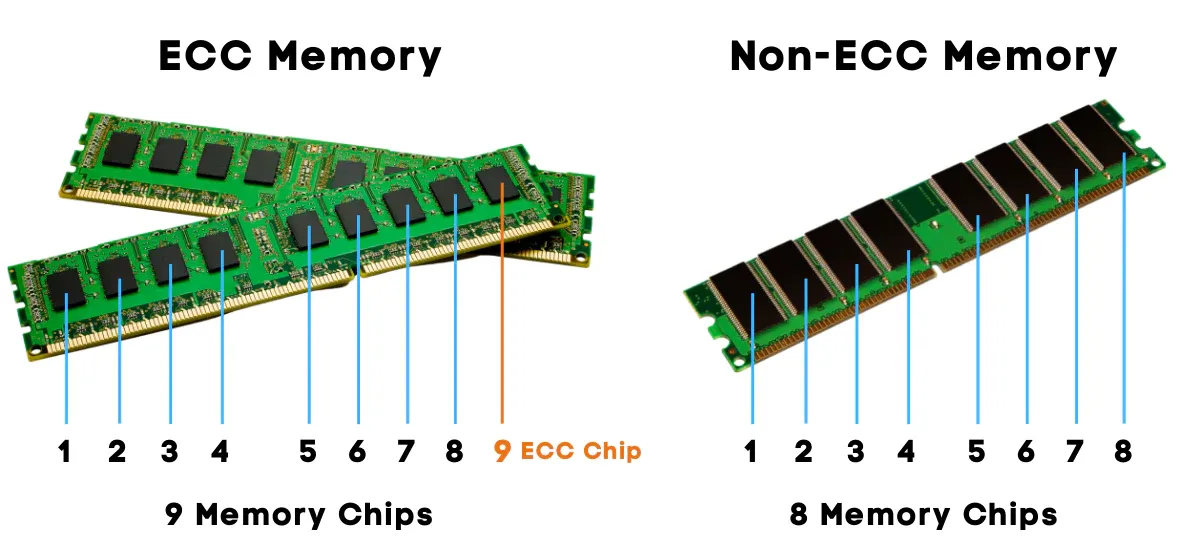

Nu denk je misschien: "Maar wacht, beschermt ECC (Error-Correcting Code) geheugen hier niet tegen?" Nou, dat dachten we allemaal. ECC-geheugen zou de superheldencape voor onze data zijn, enkelvoudige bitfouten corrigeren en dubbele bitfouten detecteren. Maar zelfs superhelden hebben hun kryptoniet.

Recent onderzoek heeft aangetoond dat vastberaden aanvallers de ECC-bescherming kunnen overweldigen door meerdere bitflips in een enkel geheugenwoord te veroorzaken. Het is als een potje mollen meppen, maar de mollen hebben geleerd in groepen op te duiken.

De Cloud: Waar je data zich mengt met vreemden

Cloudomgevingen voegen een extra laag complexiteit toe aan deze al pittige situatie. In de cloud deel je fysieke hardware met wie weet wie. Deze gezellige regeling betekent dat een aanvaller mogelijk een VM kan huren op dezelfde fysieke machine als jouw gevoelige data en een Rowhammer-aanval kan lanceren vanuit hun eigen hoekje van de server.

Zie het als een digitale versie van het klassieke "tapdansende buurman in het appartement boven je" scenario, behalve dat ze in plaats van je slaap te verpesten, mogelijk je encryptie verpesten.

HTTPS breken: Wanneer hamers handdrukken ontmoeten

Dus, hoe vertaalt al dit geheugen-gedoe zich naar het breken van HTTPS? Hier wordt het echt interessant (of angstaanjagend, afhankelijk van je perspectief).

HTTPS vertrouwt op openbare-sleutelcryptografie, die op zijn beurt vertrouwt op de geheimhouding van privésleutels. Deze sleutels worden in het geheugen opgeslagen. Zie je waar dit naartoe gaat?

Een aanvaller die Rowhammer gebruikt, zou mogelijk bits kunnen omdraaien in het geheugen waarin deze privésleutels zijn opgeslagen, waardoor ze worden verzwakt of volledig gecompromitteerd. Zodra de sleutels zijn gecompromitteerd, kan de aanvaller mogelijk onderschepte HTTPS-verkeer ontsleutelen of zelfs veilige websites imiteren.

Een praktisch (soort van) aanvalsscenario

Laten we een hypothetische aanval opsplitsen:

- Aanvaller huurt een VM in een cloudomgeving

- Ze identificeren de fysieke locatie van het geheugen van hun VM

- Met Rowhammer veroorzaken ze bitflips in aangrenzend geheugen

- Als ze geluk hebben (of volhardend zijn), raken ze geheugen met HTTPS privésleutels

- De gecompromitteerde sleutels kunnen vervolgens worden gebruikt om HTTPS-encryptie te breken

Natuurlijk is dit een vereenvoudigde versie. In werkelijkheid zou zo'n aanval aanzienlijke vaardigheden, middelen en een flinke dosis geluk vereisen. Maar het feit dat het theoretisch mogelijk is, is genoeg om beveiligingsonderzoekers wakker te houden.

Verdedigen tegen de duistere kunsten van Rowhammer

Nu we je gevoel van digitale veiligheid grondig hebben verpest, laten we het hebben over hoe we ons kunnen verdedigen tegen deze geheugenmanipulerende schurken.

Voor Cloudproviders:

- Verbeterde Geheugenisolatie: Implementeer strengere geheugenisolatie tussen VM's

- Regelmatige DRAM-verversingen: Verhoog de frequentie van DRAM-verversingen om het venster voor Rowhammer-aanvallen te verkleinen

- Hardware-upgrades: Gebruik nieuwere DRAM-chips met ingebouwde Rowhammer-bescherming

- Monitoring: Implementeer systemen om ongebruikelijke patronen van geheugentoegang te detecteren die kunnen wijzen op een Rowhammer-aanval

Voor Ontwikkelaars en Systeembeheerders:

- Sleutelrotatie: Draai regelmatig encryptiesleutels om het venster van kwetsbaarheid te beperken

- Geheugenindeling Randomisatie: Implementeer technieken om de indeling van gevoelige data in het geheugen te randomiseren

- Integriteitscontroles: Implementeer periodieke integriteitscontroles voor kritieke datastructuren

- Sandboxing: Gebruik sandboxing-technieken om gevoelige operaties te isoleren

De Weg Vooruit: Onze Digitale Forten Versterken

Zoals we hebben gezien, is de wereld van cybersecurity nooit statisch. Net wanneer we denken dat we een ondoordringbaar fort hebben gebouwd, vindt iemand een manier om de stenen die we hebben gebruikt tegen ons te keren. De Rowhammer-kwetsbaarheid en het potentieel om HTTPS te breken is een duidelijke herinnering dat beveiliging een continu proces is, geen eenmalige prestatie.

Maar wees niet bang! Dezelfde briljante geesten die deze kwetsbaarheden hebben ontdekt, werken hard aan het ontwikkelen van tegenmaatregelen. Het kat-en-muisspel tussen aanvallers en verdedigers gaat door, waarbij de grenzen van zowel hardwareontwerp als softwarebeveiliging worden verlegd.

Stof tot Nadenken

"Het enige echt veilige systeem is een systeem dat is uitgeschakeld, ingegoten in een blok beton en verzegeld in een met lood beklede kamer met gewapende bewakers."— Gene Spafford

Hoewel Spafford's citaat misschien wat extreem lijkt, benadrukt het een belangrijk punt: absolute veiligheid is een mythe. Ons doel moet zijn om aanvallen zo moeilijk en onpraktisch mogelijk te maken, voortdurend aanpassend aan nieuwe dreigingen naarmate ze opduiken.

Afronding: De Nooit Eindigende Beveiligingssoap

Terwijl we dit hoofdstuk van onze cybersecurity-saga afsluiten, laten we de belangrijkste punten samenvatten:

- Rowhammer-aanvallen kunnen zelfs ECC-geheugen compromitteren

- Cloudomgevingen bieden unieke uitdagingen voor geheugensecurity

- HTTPS privésleutels zijn mogelijk kwetsbaar voor deze aanvallen

- Zowel hardware- als softwareoplossingen zijn nodig om de risico's te beperken

De ontdekking van Rowhammer-kwetsbaarheden in ECC-geheugen en hun potentieel om HTTPS te breken, is een bewijs van de steeds evoluerende aard van cybersecurity. Het is een veld waar de onbreekbare encryptie van vandaag het waarschuwingsverhaal van morgen kan zijn.

Dus, wat moet een ontwikkelaar doen in deze nieuwe wereld van bit-flipping chaos? Blijf geïnformeerd, implementeer best practices, en misschien wel het belangrijkste, behoud een gezonde dosis paranoia. Immers, in de wereld van cybersecurity kan een beetje paranoia een lange weg gaan.

En onthoud, de volgende keer dat iemand je vertelt dat HTTPS onbreekbaar is, kun je glimlachen en zeggen: "Nou, eigenlijk..." Wees alleen voorbereid op een lang gesprek en mogelijk een diagram of twee getekend op een servet.

Tot de volgende keer, houd je bits alleen omdraaien wanneer je dat wilt!

Verder Lezen

Voor degenen die dieper in het konijnenhol willen duiken:

- RowHammer.js: Een op JavaScript gebaseerde Rowhammer-aanval

- Google Project Zero: Het uitbuiten van de DRAM Rowhammer-bug om kernelprivileges te verkrijgen

- Bits omdraaien in geheugen zonder ze te benaderen: Een experimentele studie van DRAM-verstoringsfouten

Blijf veilig, blijf nieuwsgierig, en moge je geheugen altijd foutloos zijn!