TL;DR: DNS-resolutie in een Notendop

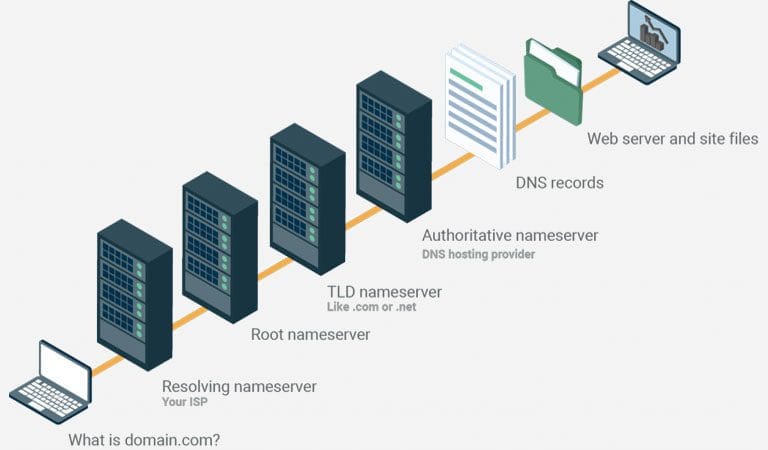

DNS-resolutie is als een high-tech spelletje "telefoon" dat door servers over de hele wereld wordt gespeeld. Je verzoek stuitert van je lokale DNS-resolver naar rootservers, TLD-servers en gezaghebbende naamservers voordat het uiteindelijk het IP-adres bereikt dat je nodig hebt. Het is een complexe dans van vragen en antwoorden die in milliseconden plaatsvindt, allemaal om je te behoeden voor het onthouden van IP-adressen als een soort digitale savant.

De DNS-hiërarchie: Een Toren van Babel voor het Internet

Voordat we in de details duiken, laten we een overzicht nemen van de DNS-hiërarchie. Het is gestructureerd als een omgekeerde boom, waarbij elk niveau iets meer weet over waar te vinden wat je zoekt:

- Rootservers: De alwetende oudsten van het internet

- Top-Level Domain (TLD) Servers: De poortwachters van .com, .org, .net, en vrienden

- Gezaghebbende Naamservers: De bewaarders van de heilige IP-adressen

- Recursieve Resolvers: Jouw persoonlijke DNS-detectives

Laten we nu een DNS-query volgen op zijn epische zoektocht!

Stap 1: De Lokale DNS Resolver - Jouw Betrouwbare Sidekick

Wanneer je "www.example.com" in je browser typt, controleert je besturingssysteem eerst zijn lokale DNS-cache. Als die leeg is, wendt het zich tot je geconfigureerde DNS-resolver, vaak geleverd door je internetprovider of een externe dienst zoals Google's 8.8.8.8.

Hier is een snelle manier om je huidige DNS-resolver in Linux te controleren:

cat /etc/resolv.conf | grep nameserverStap 2: Rootservers - De Wijze Orakels

Als je lokale resolver het antwoord niet in de cache heeft, begint het bovenaan de DNS-hiërarchie door een van de 13 rootserverclusters te bevragen. Deze servers zijn als de gouden gids van het internet, maar in plaats van bedrijfsvermeldingen leiden ze vragen naar de juiste TLD-servers.

Leuk weetje: Er zijn eigenlijk niet slechts 13 fysieke servers. Elke "server" is een cluster van gespiegelde servers die wereldwijd zijn verspreid met behulp van anycast-routing. Het is als een Starbucks op elke hoek, maar dan voor DNS-queries!

Stap 3: TLD-servers - De Domeinspecialisten

De rootserver reageert met het adres van de TLD-server die verantwoordelijk is voor ".com" domeinen. Je resolver vraagt dan aan deze TLD-server: "Hé, wie is verantwoordelijk voor example.com?"

Stel je voor dat je TLD-servers direct zou kunnen bevragen. Het zou er ongeveer zo uitzien:

dig @a.gtld-servers.net example.com NSStap 4: Gezaghebbende Naamservers - De IP-adreskluis

De TLD-server antwoordt met de gezaghebbende naamservers voor example.com. Dit zijn de servers die daadwerkelijk het IP-adres kennen dat je zoekt. Je resolver doet een laatste query naar deze naamservers, en voilà! Het krijgt het IP-adres voor www.example.com.

Stap 5: Caching - Onthoud Dit voor de Volgende Keer

Om te voorkomen dat dit hele proces voor elk verzoek wordt herhaald, cachen DNS-resolvers de resultaten. De volgende keer dat iemand om www.example.com vraagt, kan je resolver onmiddellijk antwoorden, als een betweterige vriend die niet kan wachten om te pronken.

De Donkere Kant: DNS-spoofing en Cache Poisoning

Maar wacht, er is een plotwending! Dit ingewikkelde systeem is niet zonder kwetsbaarheden. DNS-spoofing en cache poisoning zijn als de kwade tweeling van DNS-resolutie, die nietsvermoedende gebruikers mogelijk naar kwaadaardige sites kunnen omleiden.

Om je tegen deze bedreigingen te beschermen, overweeg DNSSEC (Domain Name System Security Extensions) te implementeren. Het is als het toevoegen van een digitale handtekening aan DNS-antwoorden, zodat ze onderweg niet zijn gemanipuleerd.

DNS-resolutie Optimaliseren: Versnel je Internet!

Nu je een DNS-goeroe bent, hier zijn enkele tips om je browse-ervaring te optimaliseren:

- Gebruik een snelle, betrouwbare DNS-resolver (bijv. Cloudflare's 1.1.1.1 of Google's 8.8.8.8)

- Implementeer DNS-prefetching in je webapplicaties

- Overweeg een lokale caching DNS-resolver te draaien voor vaak bezochte domeinen

Hier is een snel voorbeeld van hoe je DNS-prefetching in HTML kunt implementeren:

<link rel="dns-prefetch" href="//example.com">De Toekomst van DNS: DoH en DoT

Terwijl we ons DNS-avontuur afsluiten, laten we een blik werpen op de toekomst. DNS over HTTPS (DoH) en DNS over TLS (DoT) zijn opkomende protocollen die DNS-queries veiliger en privater willen maken. Ze zijn als het sturen van je DNS-queries door een geheime tunnel, veilig voor nieuwsgierige blikken.

Om met DoH in Firefox te experimenteren, kun je het inschakelen in about:config:

network.trr.mode = 2

network.trr.uri = https://mozilla.cloudflare-dns.com/dns-queryAfronding: DNS - De Onbezongen Held van het Internet

De volgende keer dat je moeiteloos een webpagina laadt, neem even de tijd om de complexe choreografie achter de schermen te waarderen. DNS-resolutie is misschien niet het meest opvallende deel van webontwikkeling, maar het is de onzichtbare ruggengraat die onze digitale wereld soepel laat draaien.

Onthoud, jonge padawan: met grote DNS-kennis komt grote verantwoordelijkheid. Gebruik het wijs, en moge je queries altijd snel worden opgelost!

"DNS is niet iets waar je over na zou moeten denken, tenzij je het probeert te ondermijnen of te verbeteren." - Paul Vixie, DNS-pionier

Stof tot Nadenken

Terwijl we onze DNS-diepduik afsluiten, hier zijn enkele vragen om over na te denken:

- Hoe zou het toenemende gebruik van CDN's en edge computing de traditionele DNS-resolutie kunnen beïnvloeden?

- Welke rol zou blockchaintechnologie kunnen spelen in de toekomst van domeinnaamsystemen?

- Hoe kunnen we de behoefte aan DNS-privacy in balans brengen met de vereisten van netwerkbeveiliging en inhoudsfiltering?

De wereld van DNS is voortdurend in ontwikkeling, en deze vragen zouden wel eens de sleutel kunnen zijn tot de volgende grote innovatie in internetinfrastructuur. Blijf dus verkennen, blijf vragen stellen, en wie weet? Misschien ben jij degene die revolutioneert hoe we door het digitale rijk navigeren!