Wat is het grote probleem met Confidential Computing?

Voordat we in de details duiken, laten we eens kijken waarom confidential computing zoveel aandacht krijgt in de techwereld:

- Gegevensbescherming op steroïden: Het beschermt je gegevens niet alleen in rust en tijdens transport, maar ook tijdens verwerking

- Vertrouwensproblemen opgelost: Perfect voor het omgaan met gevoelige workloads in gedeelde omgevingen

- Voldoen aan regelgeving: Helpt bij het voldoen aan strikte wettelijke vereisten in de financiële sector, gezondheidszorg en meer

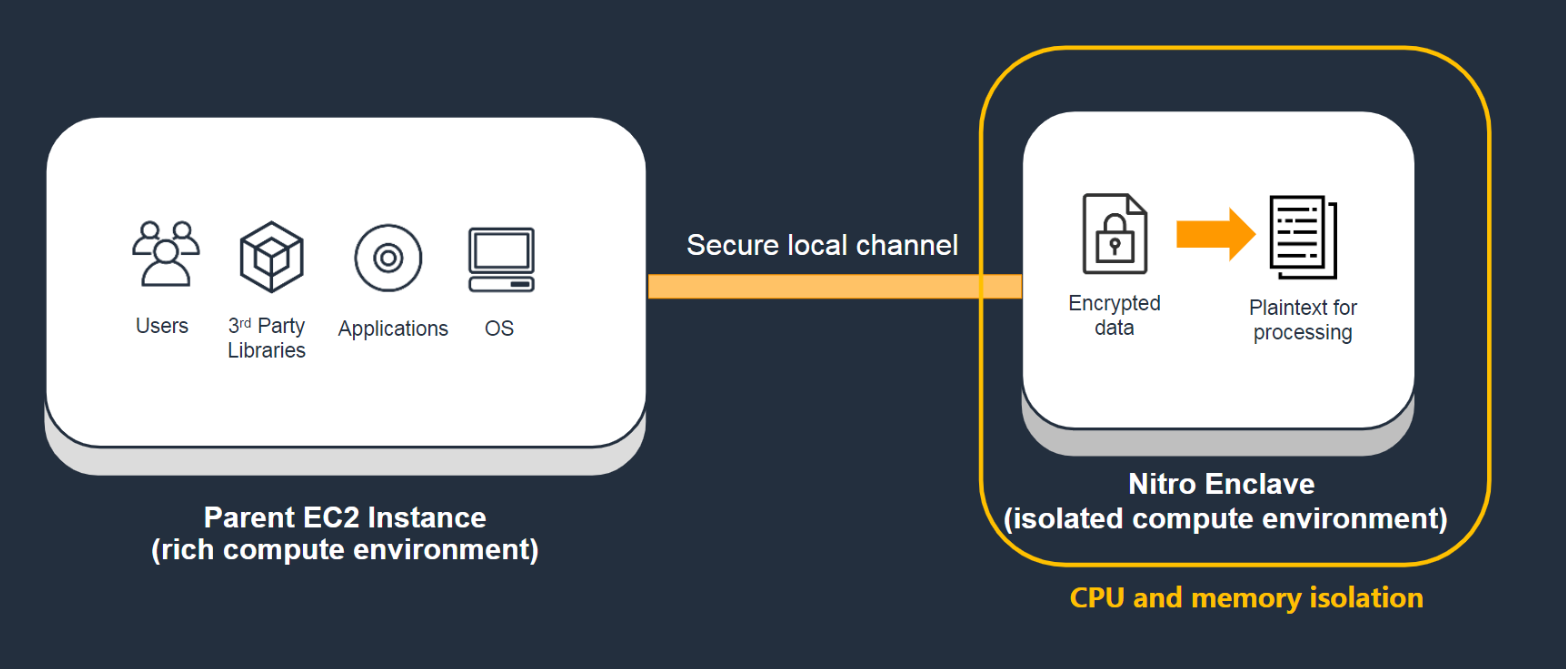

En dan nu AWS Nitro Enclaves – Amazons antwoord op de uitdaging van confidential computing. Het is als een geheime kamer binnen je al beveiligde AWS-instantie. Cool, toch?

Aan de slag met AWS Nitro Enclaves

Laten we eerst onze speelruimte opzetten. Je hebt nodig:

- Een AWS-account (duh!)

- Een EC2-instantie die Nitro Enclaves ondersteunt (niet alle helden dragen capes, en niet alle instanties ondersteunen enclaves)

- AWS CLI en de Nitro CLI geïnstalleerd

Als je deze hebt, is het tijd om onze eerste enclave te maken. Hier is een snelle snippet om je op weg te helpen:

# Maak een enclave

nitro-cli run-enclave --cpu-count 2 --memory 4096 --eif-path /path/to/your/enclave.eif

# Controleer de status

nitro-cli describe-enclaves

Een veilige backend bouwen met Nitro Enclaves

Nu we onze geheime schuilplaats hebben opgezet, laten we iets cools erin bouwen. We gaan een eenvoudige backend maken die gevoelige gegevens binnen de enclave verwerkt. Hier is het plan:

- Een basis Flask-app opzetten binnen de enclave

- Veilig sleutelbeheer implementeren met AWS KMS

- Een API-eindpunt maken voor gegevensverwerking

- Attestatie gebruiken om de integriteit van onze enclave te verifiëren

1. Flask opzetten in de Enclave

Laten we eerst een minimale Flask-app maken. Vergeet niet, deze code zal binnen de enclave draaien:

from flask import Flask, request, jsonify

import kms_utils # Dit maken we later

app = Flask(__name__)

@app.route('/process', methods=['POST'])

def process_data():

data = request.json['data']

# Verwerk de gegevens hier veilig

result = "Verwerkt: " + data

return jsonify({"result": result})

if __name__ == '__main__':

app.run(host='0.0.0.0', port=5000)

2. Implementeren van Veilig Sleutelbeheer

Laten we nu wat pit toevoegen met veilig sleutelbeheer. We gebruiken AWS KMS hiervoor. Maak een bestand genaamd kms_utils.py:

import boto3

from botocore.config import Config

def get_kms_client():

config = Config(

region_name = 'us-west-2',

retries = {

'max_attempts': 10,

'mode': 'standard'

}

)

return boto3.client('kms', config=config)

def decrypt_data(encrypted_data):

kms = get_kms_client()

response = kms.decrypt(CiphertextBlob=encrypted_data)

return response['Plaintext']

3. Een Veilig API-eindpunt Maken

Laten we onze Flask-app aanpassen om dit sleutelbeheer te gebruiken:

from flask import Flask, request, jsonify

import kms_utils

app = Flask(__name__)

@app.route('/process', methods=['POST'])

def process_data():

encrypted_data = request.json['encrypted_data']

decrypted_data = kms_utils.decrypt_data(encrypted_data)

# Verwerk de ontsleutelde gegevens hier veilig

result = "Verwerkt: " + decrypted_data.decode()

return jsonify({"result": result})

if __name__ == '__main__':

app.run(host='0.0.0.0', port=5000)

4. Attestatie Implementeren

Attestatie is als een geheime handdruk die bewijst dat je enclave legitiem is. Laten we het toevoegen aan onze app:

import base64

import json

from flask import Flask, request, jsonify

import kms_utils

import requests

app = Flask(__name__)

def get_attestation_doc():

response = requests.get('http://169.254.169.254/latest/meta-data/enclave-attestation-document')

return base64.b64encode(response.content).decode()

@app.route('/attest', methods=['GET'])

def attest():

return jsonify({"attestation_doc": get_attestation_doc()})

@app.route('/process', methods=['POST'])

def process_data():

# ... (vorige code)

if __name__ == '__main__':

app.run(host='0.0.0.0', port=5000)

Alles Samenvoegen

Nu we alle onderdelen hebben, laten we dit verpakken in een Enclave Image File (EIF):

# Bouw de Docker-afbeelding

docker build -t my-secure-backend .

# Converteer naar EIF

nitro-cli build-enclave --docker-uri my-secure-backend:latest --output-file my-secure-backend.eif

# Start de enclave

nitro-cli run-enclave --cpu-count 2 --memory 4096 --eif-path my-secure-backend.eif

Het Plot Verdikt: Mogelijke Valkuilen

Zoals bij elke goede spionagefilm zijn er altijd obstakels om te overwinnen. Hier zijn er een paar om op te letten:

- Beperkingen van Middelen: Enclaves hebben vaste middelen. Plan je workload dienovereenkomstig.

- Moeilijkheden bij Debuggen: Debuggen in enclaves kan lastig zijn. Robuuste logging is je vriend.

- Netwerkbeperkingen: Enclaves hebben beperkte netwerktoegang. Ontwerp je architectuur met dit in gedachten.

Missie Debriefing: Wat We Hebben Geleerd

Gefeliciteerd, agent! Je hebt met succes de wereld van confidential computing met AWS Nitro Enclaves geïnfiltreerd. Laten we onze missie samenvatten:

- We hebben een veilige omgeving opgezet voor het verwerken van gevoelige gegevens

- Veilig sleutelbeheer geïmplementeerd met AWS KMS

- Een Flask-app gemaakt die binnen een enclave kan draaien

- Attestatie toegevoegd om de integriteit van onze enclave te bewijzen

Onthoud, met grote macht komt grote verantwoordelijkheid. Gebruik je nieuwe vaardigheden wijs, en moge je gegevens altijd vertrouwelijk blijven!

Meer Informatie (woordspeling bedoeld)

Wil je dieper duiken in de wereld van confidential computing? Bekijk deze bronnen:

Ga nu en bouw wat serieus veilige dingen! Je missie, als je ervoor kiest om deze te accepteren, begint nu. Dit artikel zal zichzelf vernietigen in 5... 4... 3... Grapje, het staat in de cloud, het zal hier voor altijd zijn. Veel plezier met coderen!