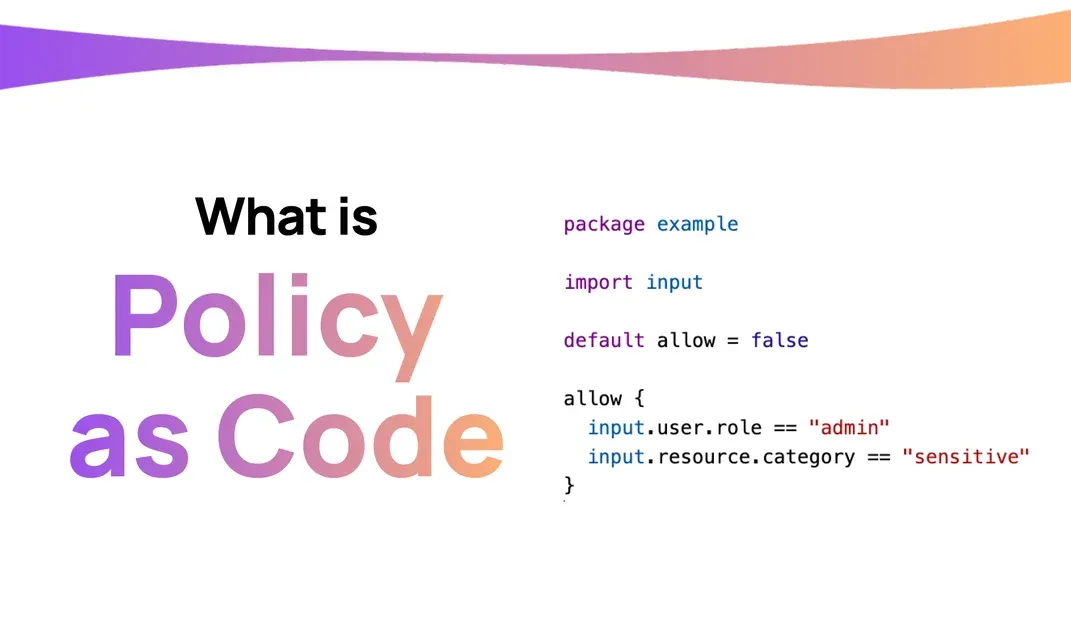

Laten we eens kijken wat Policy as Code eigenlijk betekent:

- Het is de praktijk van het definiëren en beheren van beleidsregels met behulp van code

- Beleidsregels worden versiebeheerbaar, testbaar en implementeerbaar zoals elke andere code

- Het maakt geautomatiseerde handhaving van regels in je infrastructuur mogelijk

In wezen verandert PaC die verfrommelde plakbriefjes met gekrabbelde toegangsregels in gestroomlijnde, uitvoerbare code die versiebeheer kan ondergaan, getest kan worden en automatisch kan worden afgedwongen. Het is alsof je overstapt van een revolver naar een tactisch geweer – plotseling reageer je niet alleen op beleidsinbreuken, je voorkomt ze voordat ze gebeuren.

Maak kennis met Open Policy Agent: Het Zwitsers zakmes van beleidsuitvoering

Open Policy Agent (OPA) is een open-source, algemeen toepasbare beleidsengine die beleidsuitvoering over je hele stack verenigt. Het is als een universele vertaler voor je beleidsregels – schrijf ze één keer in OPA's domeinspecifieke taal, Rego, en handhaaf ze overal.

Waarom OPA geweldig is:

- Cloud-native en container-vriendelijk

- Losgekoppeld van de systemen die het beschermt

- Ondersteunt een breed scala aan toepassingen: van Kubernetes-toelatingscontrole tot API-autorisatie

- Heeft een levendige, groeiende gemeenschap

Aan de slag met OPA

Genoeg gepraat – laten we OPA in actie zien! We beginnen met een eenvoudig voorbeeld: het afdwingen van een naamgevingsconventie voor AWS EC2-instances.

Eerst definiëren we ons beleid in Rego:

package aws.ec2

deny[msg] {

input.resource_type == "aws_instance"

name := input.resource_changes[_].change.after.tags.Name

not startswith(name, "prod-")

msg := sprintf("EC2 instance '%v' heeft geen naam die begint met 'prod-'", [name])

}

Dit beleid zorgt ervoor dat alle EC2-instances namen hebben die beginnen met "prod-". Laten we nu zien hoe we dit kunnen integreren met Terraform:

terraform {

required_version = ">= 0.12"

required_providers {

aws = {

source = "hashicorp/aws"

version = "~> 3.0"

}

}

}

provider "aws" {

region = "us-west-2"

}

resource "aws_instance" "example" {

ami = "ami-0c55b159cbfafe1f0"

instance_type = "t2.micro"

tags = {

Name = "prod-webserver"

}

}

Om ons beleid af te dwingen, kunnen we de OPA Terraform-provider gebruiken:

terraform {

required_providers {

opa = {

source = "open-policy-agent/opa"

version = "~> 1.2.0"

}

}

}

data "opa_policy" "ec2_naming" {

query = "data.aws.ec2.deny"

policy = file("${path.module}/policy.rego")

}

resource "null_resource" "policy_check" {

triggers = {

policy_check = data.opa_policy.ec2_naming.result

}

}

Nu, als we proberen een EC2-instance te maken met een naam die niet begint met "prod-", zal Terraform de toepassing niet uitvoeren. Yeehaw! We hebben zojuist ons eerste beleid afgedwongen!

Opschalen: OPA in de echte wereld

Natuurlijk is het afdwingen van naamgevingsconventies slechts het topje van de ijsberg. OPA kan veel complexere scenario's aan. Laten we eens kijken naar een paar toepassingen in de echte wereld:

1. Kubernetes-toelatingscontrole

OPA kan fungeren als een Kubernetes-toelatingscontroller, waarmee je beleidsregels kunt afdwingen op resources voordat ze worden gemaakt of gewijzigd. Bijvoorbeeld:

package kubernetes.admission

deny[msg] {

input.request.kind.kind == "Pod"

container := input.request.object.spec.containers[_]

not container.securityContext.runAsNonRoot

msg := sprintf("Container '%v' moet als niet-root draaien", [container.name])

}

Dit beleid zorgt ervoor dat alle containers in een pod als niet-rootgebruikers draaien.

2. API-autorisatie

OPA kan ook worden gebruikt om fijnmazige API-autorisatie te implementeren. Hier is een eenvoudig voorbeeld:

package httpapi.authz

default allow = false

allow {

input.method == "GET"

input.path = ["api", "public", "data"]

}

allow {

input.method == "POST"

input.path = ["api", "data"]

input.user.role == "admin"

}

Dit beleid staat openbare GET-verzoeken toe naar "/api/public/data" en beperkt POST-verzoeken naar "/api/data" tot gebruikers met de rol "admin".

Valkuilen: Laat je niet verrassen

Hoe krachtig OPA ook is, er zijn een paar dingen om op te letten:

- Prestatieoverwegingen: Complexe beleidsregels kunnen de prestaties beïnvloeden. Benchmark en optimaliseer je beleidsregels altijd.

- Leercurve: Rego, hoewel krachtig, kan lastig zijn om te beheersen. Investeer tijd in het leren van de nuances.

- Beleidswildgroei: Het is gemakkelijk om te eindigen met een wirwar van beleidsregels. Organiseer en moduleer je beleidsregels vanaf het begin.

- Testen: Vergeet niet je beleidsregels grondig te testen. OPA biedt tools voor het unit-testen van Rego-beleidsregels – gebruik ze!

Samenvatting: De toekomst van beleidsuitvoering

Policy as Code met OPA is meer dan alleen een chique manier om regels te beheren – het is een paradigmaverschuiving in hoe we omgaan met governance en beveiliging in het cloudtijdperk. Door beleidsregels als eersteklas burgers in onze codebase te behandelen, krijgen we:

- Verbeterde consistentie en betrouwbaarheid in beleidsuitvoering

- Grotere flexibiliteit in het reageren op veranderende nalevingsvereisten

- Betere samenwerking tussen ontwikkelings-, operationele en beveiligingsteams

- Verbeterde mogelijkheid om beleidswijzigingen in de loop van de tijd te controleren en bij te houden

Naarmate cloudomgevingen steeds complexer worden, zullen tools zoals OPA steeds crucialer worden om orde en veiligheid te handhaven. Dus maak je klaar, partners – de toekomst van cloud governance is geschreven in code, en het is hoog tijd dat we allemaal leren de taal te spreken!

"In de wereld van cloud computing is het beleid machtiger dan de firewall." - Onbekende Cloud Wrangler

Stof tot nadenken

Voordat je de zonsondergang tegemoet rijdt, overweeg deze vragen:

- Hoe zou Policy as Code de dynamiek tussen ontwikkelings-, operationele en beveiligingsteams in jouw organisatie kunnen veranderen?

- Wat zijn enkele potentiële toepassingen voor OPA in je huidige projecten?

- Hoe zou je OPA kunnen integreren in je bestaande CI/CD-pijplijnen?

Onthoud, in het wilde westen van cloud computing zijn je beleidsregels je wet. Zorg ervoor dat ze zijn geschreven in een taal die iedereen kan begrijpen en afdwingen. Veel codeerplezier, en moge je beleidsregels altijd duidelijk zijn en je overtredingen zeldzaam!