Authenticatie heeft een lange weg afgelegd sinds de oertijd van eenvoudige wachtwoorden. Laten we een korte reis maken door het geheugen:

- Wachtwoorden: "Welkom123" (Facepalm)

- Twee-factor authenticatie: "Hier is een code. Snel, typ het voordat het zichzelf vernietigt!"

- Biometrie: "Je gezicht is je paspoort" (letterlijk)

- FIDO2 en WebAuthn: "Hou mijn bier vast"

FIDO2 en WebAuthn zijn als de coole kinderen die laat op het feest verschenen, maar meteen de sterren van de show werden. Ze zijn hier om ons leven makkelijker en onze systemen veiliger te maken. Maar hoe doen ze dat precies?

FIDO2: Het vervolg dat eigenlijk beter is dan het origineel

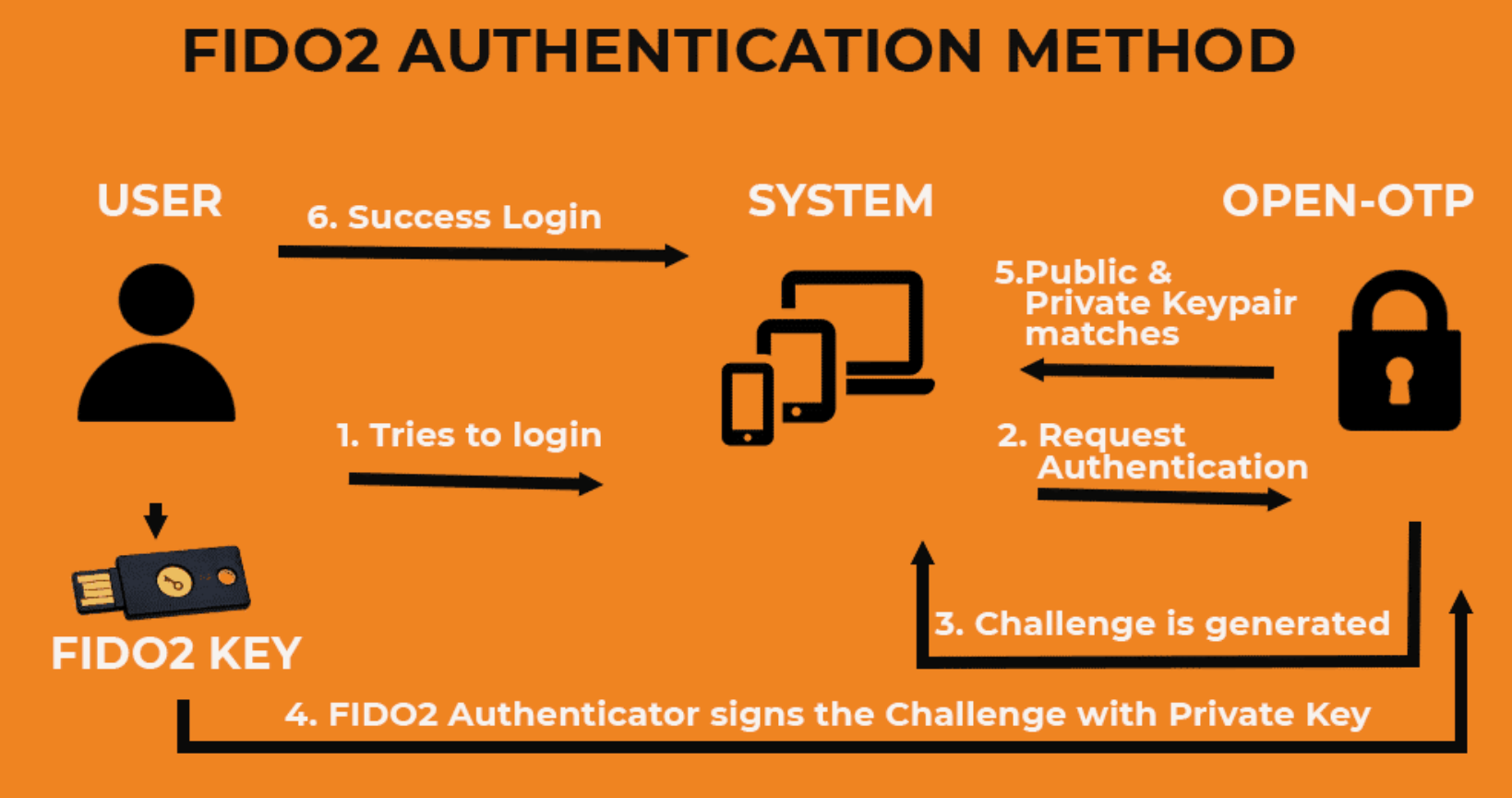

FIDO2 is de overkoepelende term voor een reeks authenticatiestandaarden die WebAuthn en CTAP (Client to Authenticator Protocol) omvat. Het is als de Avengers van authenticatie - een krachtige alliantie die samenwerkt om de kwaadaardige krachten van cyberdreigingen te verslaan.

Belangrijkste kenmerken van FIDO2:

- Wachtwoordloze authenticatie (Vaarwel, "wachtwoord vergeten" links!)

- Phishing-bestendig (Neem dat, sluwe hackers!)

- Ondersteuning voor biometrie en hardware tokens

- Verbeterde privacy (Je geheimen zijn veilig met FIDO2)

Maar FIDO2 gaat niet alleen over mooie functies. Het gaat om het creëren van een naadloze, veilige gebruikerservaring die je niet elke keer dat je moet inloggen je apparaat uit het raam wil laten gooien.

WebAuthn: De Robin bij FIDO2's Batman

WebAuthn is de webgebaseerde API die de mogelijkheden van FIDO2 tot leven brengt in je browser. Het is de brug tussen je applicatie en de authenticator van de gebruiker, of dat nu een vingerafdrukscanner, gezichtsherkenning of een hardware beveiligingssleutel is.

Hoe WebAuthn zijn magie werkt:

- Je app vraagt om authenticatie

- De browser vraagt de gebruiker om hun voorkeursauthenticator te gebruiken

- De authenticator doet zijn ding (vinger scannen, gezicht herkennen, etc.)

- Een cryptografische handtekening wordt gegenereerd en teruggestuurd naar je server

- Je server verifieert de handtekening, en voilà! Gebruiker geauthenticeerd!

Het is als een high-tech geheime handdruk, maar een die de slechteriken echt buiten houdt.

FIDO2 en WebAuthn implementeren in je backend: Een code-odyssee

Laten we nu aan de slag gaan met wat code. We gebruiken Node.js voor dit voorbeeld, want laten we eerlijk zijn, JavaScript is de glitter van de programmeerwereld - het komt overal terecht.

Stap 1: Je server opzetten

Laten we eerst een basis Express-server opzetten met de nodige afhankelijkheden:

const express = require('express');

const { Fido2Lib } = require('fido2-lib');

const app = express();

const f2l = new Fido2Lib({

timeout: 60000,

rpId: "example.com",

rpName: "FIDO2 Voorbeeld",

challengeSize: 128,

attestation: "none",

cryptoParams: [-7, -257],

authenticatorAttachment: "platform",

authenticatorRequireResidentKey: false,

authenticatorUserVerification: "required"

});

app.use(express.json());

Stap 2: Registratie-eindpunt

Laten we nu een eindpunt maken voor gebruikersregistratie:

app.post('/register', async (req, res) => {

try {

const registrationOptions = await f2l.attestationOptions();

// Sla deze opties op in je sessie of database

// Je hebt ze later nodig voor verificatie

res.json(registrationOptions);

} catch (error) {

res.status(400).json({ error: error.message });

}

});

Stap 3: Authenticatie-eindpunt

En nu, het authenticatie-eindpunt:

app.post('/authenticate', async (req, res) => {

try {

const authnOptions = await f2l.assertionOptions();

// Sla deze opties opnieuw op

res.json(authnOptions);

} catch (error) {

res.status(400).json({ error: error.message });

}

});

Stap 4: Verificatie

Laten we ten slotte de authenticatierespons verifiëren:

app.post('/verify', async (req, res) => {

try {

const { credential } = req.body;

// Haal de opgeslagen opties en gebruikersgegevens op

const result = await f2l.assertionResult(credential, {

challenge: "stored_challenge",

origin: "https://example.com",

factor: "either",

publicKey: "stored_public_key",

prevCounter: "stored_counter",

userHandle: "stored_user_handle"

});

// Werk de opgeslagen teller bij

res.json({ success: true });

} catch (error) {

res.status(400).json({ error: error.message });

}

});

En daar heb je het! Een basisimplementatie van FIDO2 en WebAuthn die zelfs de meest paranoïde beveiligingsexpert een glimlach zou bezorgen.

De Plot Twist: Uitdagingen en Overwegingen

Maar wacht, voordat je dit in je productieomgeving implementeert, zijn er een paar dingen om te overwegen:

- Browserondersteuning: Hoewel grote browsers WebAuthn ondersteunen, doen sommige oudere versies dat misschien niet. Zorg altijd voor een alternatief!

- Gebruikerseducatie: Gebruikers zijn misschien niet bekend met deze nieuwe authenticatiemethode. Een beetje begeleiding kan veel helpen.

- Sleutelbeheer: Het veilig opslaan en beheren van openbare sleutels is cruciaal. Verwaarloos dit niet!

- Herstelmechanismen: Wat gebeurt er als een gebruiker zijn authenticator verliest? Plan voor dit scenario.

De Grote Finale: Waarom FIDO2 en WebAuthn de Helden zijn die we Nodig Hebben

In een wereld waar datalekken vaker voorkomen dan heruitgaven van stripboekfilms, bieden FIDO2 en WebAuthn een baken van hoop. Ze bieden:

- Verbeterde Beveiliging: Bestand tegen phishing, replay-aanvallen en serverinbraken

- Verbeterde Gebruikerservaring: Geen wachtwoordmoeheid meer!

- Naleving: Helpt bij het voldoen aan verschillende wettelijke vereisten

- Toekomstbestendigheid: Naarmate authenticatiemethoden evolueren, is FIDO2 ontworpen om zich aan te passen

Het implementeren van FIDO2 en WebAuthn in je backend-infrastructuur gaat niet alleen over het bijhouden van de Joneses van de techwereld. Het gaat om het nemen van een proactieve houding ten opzichte van beveiliging, het verbeteren van de gebruikerservaring en het positioneren van je applicatie voor de toekomst van authenticatie.

De Post-Credits Scene: Wat is de Volgende Stap?

Terwijl we ons FIDO2 en WebAuthn-avontuur afsluiten, onthoud dat dit nog maar het begin is. Het authenticatielandschap evolueert voortdurend, en op de hoogte blijven is de sleutel. Houd nieuwe standaarden in de gaten, woon beveiligingsconferenties bij (al is het maar voor de gratis gadgets), en wees altijd klaar om je implementatie aan te passen.

Dus, beste lezer, ben je klaar om afscheid te nemen van de wachtwoord-apocalyps en de moedige nieuwe wereld van FIDO2 en WebAuthn te omarmen? De duimen (en gezichten, en hardware tokens) van je gebruikers rekenen op je!

"Met grote authenticatie komt grote verantwoordelijkheid." - Oom Ben, waarschijnlijk, als hij een webontwikkelaar was.

Ga nu en authenticeer alsof het 2023 is!